Über das Problem

Das Yama Linux Security Module (LSM) ermöglicht dir, den Systemaufruf zur Prozessverfolgung (ptrace) mit dem Parameter ptrace_scope einzuschränken. Die Einschränkung von ptrace verringert das Risiko, dass ein Angreifer einen kompromittierten Prozess ausnutzt, um andere Prozesse auf deinem System zu beobachten und zu kontrollieren sowie sensible Informationen zu stehlen.

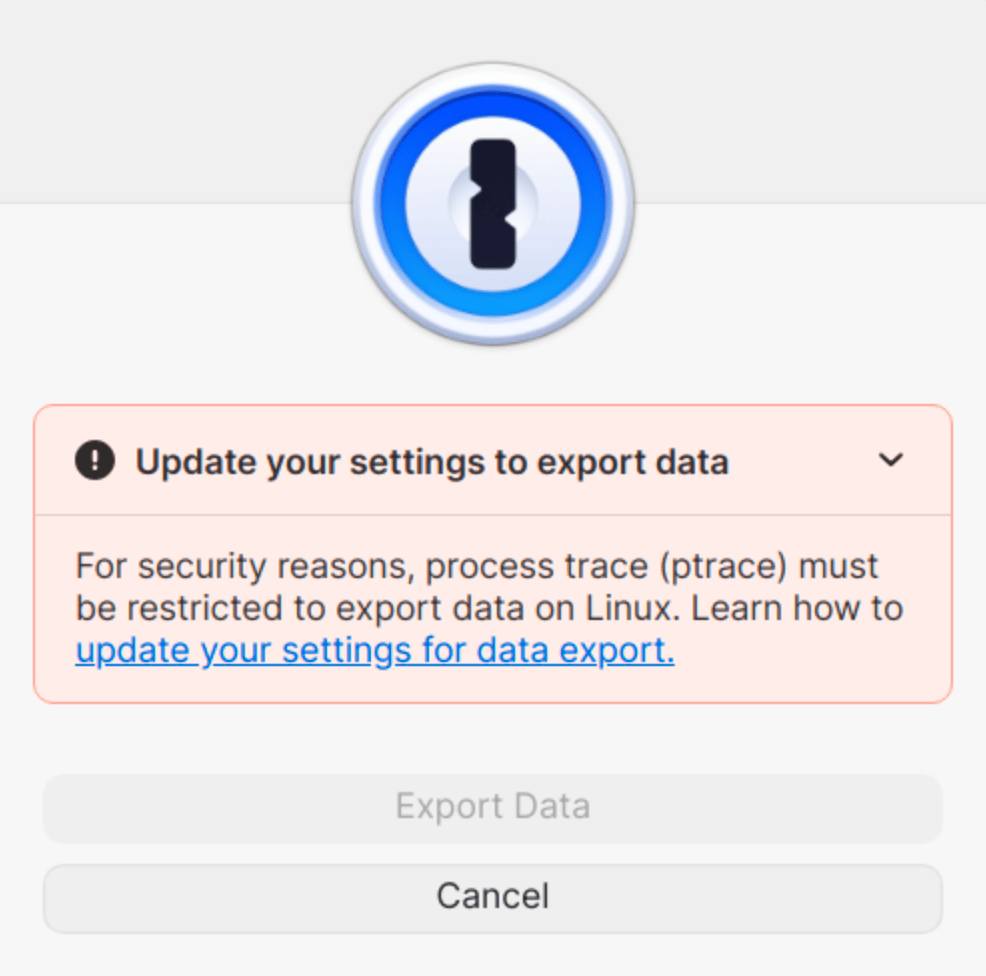

Falls Yama nicht auf deinem System geladen ist oder der Parameter ptrace_scope auf 0 (uneingeschränkt) gesetzt ist, könnte eine Fehlermeldung erscheinen oder die Dateiauswahl in 1Password für Linux könnte nicht reagieren, wenn du Folgendes versuchst:

- Importiere oder exportiere 1Password-Daten (

.1puxoder.csv) Dateien). - SSH-Schlüsseldateien hoch- oder herunterladen.

- Dateien hinzufügen, anhängen oder ersetzen, wenn du Elemente erstellst oder bearbeitest.

Was du tun solltest

Setze den ptrace_scope -Parameter von Yama auf 1 (eingeschränkt), damit du 1Password für Linux zum Importieren und Exportieren von 1Password-Daten und anderen Dateien verwenden kannst.

Bevor du anfängst:

Stelle sicher, dass du 1Password für Linux 8.10.38 oder höher verwendest. Erfahre wie du 1Password aktualisierst.

Führe den folgenden Befehl im Terminal aus, um zu überprüfen, ob Yama auf deinem System geladen und aktiv ist (

ptraceist eingeschränkt):cat /proc/sys/kernel/yama/ptrace_scope- Wenn Yama geladen, aber nicht aktiv ist, wird der angezeigte Wert

0sein. Folge den Schritten, um Einschränkungen fürptracefestzulegen. - Wenn Yama nicht geladen ist, siehst du

No such file or directory. Folge den Schritten, um das Yama-Modul auf dein System zu laden.

- Wenn Yama geladen, aber nicht aktiv ist, wird der angezeigte Wert

Wenn Yama geladen ist

Wenn du überprüft hast, dass Yama geladen, aber nicht aktiv ist, musst du den Wert des Parameters ptrace_scope auf 1 (eingeschränkt) setzen.

Führe einen der folgenden Befehle im Terminal aus, um die Prozessverfolgung einzuschränken:

Temporär: Führe diesen Befehl aus, wenn du möchtest, dass die Parametereinstellung beim Neustart deines Computers wiederhergestellt wird.

sudo sysctl -w kernel.yama.ptrace_scope=1Permanent: Führe diesen Befehl aus, wenn du möchtest, dass die Parametereinstellung beim Neustart deines Computers erhalten bleibt.

sudo sysctl -w kernel.yama.ptrace_scope=1 | sudo tee -a /etc/sysctl.conf

1Password neu starten.

Hol dir Hilfe, wenn du deine 1Password-Daten immer noch nicht importieren oder exportieren kannst oder die Dateiauswahl in 1Password für Linux nicht verwenden kannst.

Wenn Yama nicht geladen ist.

Wenn du bei der Überprüfung, ob Yama geladen ist, die Meldung No such file or directory siehst, musst du Yama zur Benutzerkonfigurationsdatei deines Bootloaders hinzufügen.

Hilfe

Diese Schritte verweisen auf eine Konfigurationsdatei für den GRUB 2-Bootloader. Falls du einen anderen Bootloader verwendest oder diese Schritte nicht mit dem übereinstimmen, was du auf deinem System siehst, schau in der Dokumentation für deinen Bootloader und deine Linux-Distribution nach.

Schritt 1: Überprüfe die aktiven Sicherheitsmodule deines Systems

Führe den folgenden Befehl im Terminal aus, um die aktiven Sicherheitsmodule deines Systems zu überprüfen:

cat /sys/kernel/security/lsmNotiere dir die Liste, die zurückgegeben wird (du wirst diese Liste für Schritt 3 benötigen). Zum Beispiel:

lsm=landlock, lockdown, integrity, apparmor, bpf

Schritt 2: Finde die Kernel-Befehlszeilenparameter in der Benutzerkonfigurationsdatei des Bootloaders

Wichtig

Sichere deine Konfigurationsdatei

Bevor du Änderungen an der Konfiguration des Bootloaders vornimmst, erstelle eine Sicherungskopie der Datei /etc/default/grub und speichere sie an einem anderen Ort.

Öffne die Systemdatei

/etc/default/grubin einem Editor mit Root-Rechten, wie Nano. Zum Beispiel:sudo nano /etc/default/grubNavigiere zu der Zeile

GRUB_CMDLINE_LINUX_DEFAULT=, die die Kernel-Befehlszeilenparameter enthält, und finde den Sicherheitsmodul-Parameter: entwedersecurity=moduleoderlsm=module1,module2..., abhängig von deiner Kernel-Version. Zum Beispiel:GRUB CMDLINE LINUX DEFAULT="quiet nosplash security=apparmor"GRUB CMDLINE LINUX DEFAULT="quiet nosplash lsm=landlock,lockdown,integrity,apparmor,bpf"

Schritt 3: Ändere den Parameter des Sicherheitsmoduls, um Yama hinzuzufügen

Füge den LSM-Parameter in der GRUB CMDLINE LINUX DEFAULT= -Zeile hinzu oder aktualisiere ihn, um Yama und alle anderen aktiven Sicherheitsmodule einzubeziehen.

Hilfe

Wo soll Yama in die Liste der Sicherheitsmodule hinzugefügt werden?

Der LSM-Parameter verwendet eine kommagetrennte Liste, um die Initialisierungsreihenfolge der Linux-Sicherheitsmodule beim Start festzulegen. Die Standardkonfigurationsreihenfolge platziert Yama nach kleineren Modulen wie Landlock und Lockdown und vor wichtigen Sicherheitsmodulen wie AppArmor, SELinux, Smack und TOMOYO. Zum Beispiel: lsm=landlock,lockdown,yama,integrity,apparmor,bpf.

Deine Liste kann verschiedene Sicherheitsmodule enthalten. Sieh dir die Linux-Kernel-Git-Repositories für weitere Beispiele an.

Verwende die Liste aus Schritt 1, um zu ermitteln, welche Sicherheitsmodule im LSM-Parameter enthalten sein müssen, und füge Yama zu dieser Liste hinzu. Befolge dann die Schritte für eine der untenstehenden Optionen, je nachdem, was du in der Zeile

GRUB CMDLINE LINUX DEFAULT=siehst:- Wenn du den Parameter

security=<module>siehst, entferne ihn. Fügen Sie dann denlsm=Parameter mit der Liste der aktiven Sicherheitsmodule hinzu, einschließlich Yama (yama), anstelle vonsecurity=<module>. Wenn es weitere Parameter in dieser Zeile gibt, achte darauf, dass zwischen den einzelnen Parametern ein Leerzeichen steht. - Falls du den Parameter

lsm=bereits in dieser Zeile siehst, überprüfe, ob alle aktiven Sicherheitsmodule dort aufgeführt sind, und füge dann Yama (yama) zur Liste hinzu.

Ändere nichts anderes in der Zeile

GRUB CMDLINE LINUX DEFAULT=Möglicherweise gibt es in dieser Zeile andere Kernel-Befehlszeilenparameter , die nicht mit dem Sicherheitsmodul-Parameter verknüpft sind.Wenn du fertig bist, könnte die bearbeitete

GRUB CMDLINE LINUX DEFAULT=-Zeile etwa so aussehen:GRUB CMDLINE LINUX DEFAULT="quiet nosplash lsm=landlock,lockdown,yama,integrity,apparmor,bpf"- Wenn du den Parameter

Speichere deine Änderungen an der

/etc/default/grubDatei und beende den Editor.

Schritt 4: Wende deine Änderungen an, um Yama zu laden

Führe den folgenden Befehl aus, um die Änderungen, die du an der Datei

/etc/default/grubvorgenommen hast, anzuwenden:sudo grub2-mkconfig -o /boot/grub2/grub.cfgStarte deinen Computer neu.

Führe den Befehl

ptrace_scopeerneut aus:cat /proc/sys/kernel/yama/ptrace_scopeWenn der zurückgegebene Wert

1ist, ist Yama geladen und aktiv. Du solltest jetzt in der Lage sein, 1Password-Daten und andere Dateien zu importieren und zu exportieren.Wenn der zurückgegebene Wert

0ist, ist Yama geladen, aber nicht aktiv. Befolge die Schritte, um Einschränkungen fürptracefestzulegen.Wenn du Probleme beim Laden von Yama hast, stelle sicher, dass du Yama zum Sicherheitsmodulparameter der Bootloader-Konfigurationsdatei hinzugefügt und deine Änderungen angewendet hast. Wenn du weiterhin Probleme hast, kontaktiere den 1Password-Support.

Mehr Unterstützung erhalten

Wenn du immer noch keine Daten oder Dateien importieren oder exportieren kannst

- Vergewissere dich, dass Yama geladen ist und der

ptrace_scope-Parameter auf1gesetzt ist. Wenn du einen permanenten

ptrace_scope-Parameter festlegst, starte deinen Computer neu und versuche es erneut.Wenn du die temporäre

ptrace_scope-Einstellung verwendet hast, wird der Parameter durch einen Neustart deines Computers auf0zurückgesetzt. Führe den folgenden Befehl aus, um dauerhafte Einschränkungen festzulegen (du kannst dies später ändern):cat /proc/sys/kernel/yama/ptrace_scopeDann starte deinen Computer neu und versuche es erneut.

1Password Support kontaktieren

Wenn du weiterhin Probleme hast:

- Erstelle einen Diagnosebericht auf deinem Computer.

- Sende eine E-Mail an den 1Password-Support mit einer Beschreibung des Problems und hänge den von dir erstellten Diagnosebericht an.

Mehr erfahren

- Wie du 1Password auf dem neuesten Stand hältst

- Verwendung von Linux-Sicherheitsmodulen

- Die Befehlszeilenparameter des Linux-Kernels

- security/Kconfig (Git-Repositorys für den Linux-Kernel)

War dieser Artikel hilfreich?

Freut mich, das zu hören! Wenn du etwas hinzufügen möchtest, zögere nicht, uns zu kontaktieren.

Tut mir leid, das zu hören. Bitte kontaktiere uns, wenn du uns mehr darüber erzählen möchtest.