Mit 1Password Business kannst du eine automatisierte Bereitstellung einrichten, um die Zugriffsverwaltung in deinem Konto zu zentralisieren. Wenn du deinen Identitätsanbieter über die 1Password SCIM Bridge mit deinem 1Password-Konto verbindest, kannst du Teammitglieder direkt über deinen Identitätsanbieter einladen, sperren und verwalten.

1Password Business unterstützt zwei Arten von Integrationen mit Identitätsanbietern:

- Automatisierte Bereitstellung mit SCIM: Automatisierte Bereitstellung, rollenbasierte Zugriffskontrolle und administrative Workflows. Alle Benutzer außer Gästen können mit automatisierter Bereitstellung verwaltet werden.

- Mit SSO entsperren: Teammitglieder können 1Password mit den Anmeldedaten ihres Identitätsanbieters entsperren.

Jede Integration erfüllt eine andere Funktion und sie können zusammen oder einzeln verwendet werden. Um beide Integrationen mit deinem Konto zu verwenden, musst du für jede Integration eine separate Anwendung bei deinem Identitätsanbieter erstellen.

In diesem Artikel erfährst du mehr darüber, wie die automatisierte Bereitstellung mit SCIM funktioniert und welche Best Practices du bei der Einrichtung für dein Team beachten solltest. Wenn du deinen Teammitgliedern die Freischaltung von 1Password mit den Anmeldedaten ihres Identitätsanbieters erlauben möchtest, erfährst du hier mehr über die Best Practices für die Verwendung von 1Password Unlock mit SSO.

Einrichten und Bereitstellen deiner SCIM-Bridge

Automatisierte Bereitstellung mit SCIM kann deinem Team helfen bei:

- Gruppenverwaltung: Du kannst Gruppen aus deinem Identitätsanbieter in 1Password importieren und die Gruppenmitgliedschaft über deinen Identitätsanbieter verwalten.

- Onboarding von Benutzern: Du kannst Benutzer von deinem Identitätsanbieter zu 1Password einladen. Deine SCIM-Bridge wird die Benutzer automatisch nach ihrer Anmeldung bestätigen.

- Benutzerverwaltung: Wenn du die E-Mail-Adresse oder den Anzeigenamen eines Benutzers in deinem Identitätsanbieter änderst, werden diese Änderungen auch in 1Password übernommen.

- Offboarding von Benutzern: Wenn du einen Benutzer in deinem Identitätsanbieter deaktivierst, wird sein Konto in 1Password gesperrt.

Wenn du die automatische Bereitstellung zum ersten Mal einrichtest, hat das noch keine Auswirkungen auf dein Konto, bis du 1Password den Benutzern in deinem Identitätsanbieter zuweist. Stelle sicher, dass du einen Benutzer oder eine Gruppe hinzufügst, der bzw. die die Integration testen kann. Wir empfehlen, nicht gleich dein gesamtes Team hinzuzufügen. Füge nach und nach Benutzergruppen hinzu, um so eine reibungslose Einführung zu gewährleisten.

Wichtig

Wenn du Google Workspace als Identitätsanbieter nutzt, musst du alle Teammitglieder hinzufügen, die bereits in deinem 1Password-Konto registriert sind. Alle bestehenden Nutzer, die keinen Zugang haben, werden gesperrt. Dies solltest du bei der Planung deiner Bereitstellung bedenken.

Erfahre mehr über die automatisierte Bereitstellung mit Google Workspace.

Berücksichtige bei der Planung der Bereitstellung die Personen in deiner Organisation, die du einbeziehen musst:

- Identitätsanbieter-Team: Verwende die App in deinem Identitätsanbieter, um Benutzer und Gruppen im Rahmen ihrer täglichen administrativen Aufgaben anzulegen.

- Infrastruktur-Team: Stelle die 1Password SCIM-Bridge auf einer Cloud-Plattform oder einer lokalen virtuellen Maschine bereit. Die Benutzer müssen sich merken, wo die SCIM-Bridge bereitgestellt ist, und sie aktualisieren, wenn neue Versionen verfügbar sind.

Verwaltung und Sicherung deiner Bereitstellungsintegration

Stelle sicher, dass deine scimsession-Datei und dein Bearer-Token sicher aufbewahrt werden. Wir empfehlen, sie in 1Password zu speichern. Falls du diese Geheimnisse versehentlich verlierst oder offenlegst, stelle sicher, dass du sie neu generierst und dann die scimsession-Datei in deiner SCIM-Bridge und das Bearer-Token in der Identitätsanbieteranwendung aktualisierst.

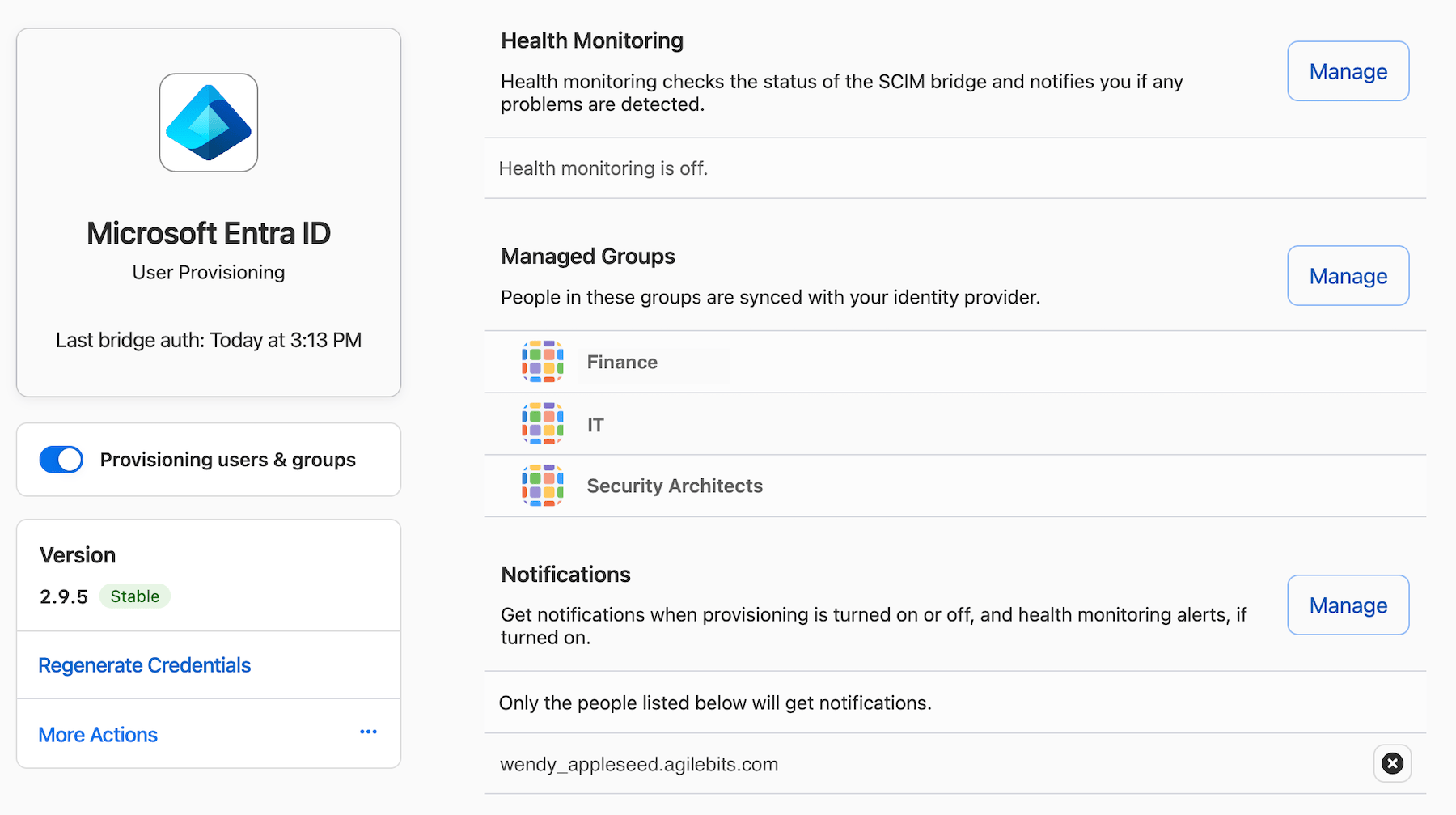

Aktiviere die Zustandsüberwachung, um eine E-Mail zu erhalten, wenn deine SCIM-Bridge offline ist. Dabei wird ein Drittanbieterdienst namens Checkly verwendet, um deine SCIM-Bridge gelegentlich zu pingen. Wenn du die Zustandsüberwachung aktivierst, solltest du überprüfen, ob du Firewall-Regeln hinzufügen oder ändern musst, um sicherzustellen, dass Checkly sich mit deiner SCIM-Bridge verbinden kann.

Um zu ändern, wer benachrichtigt wird, wenn deine SCIM-Bridge offline ist, wählst du im Bereich „Benachrichtigungen“ die Option „Verwalten“. Dann gibst du eine E-Mail-Adresse ein, an die die Benachrichtigungen gesendet werden sollen.

Nachdem du die automatisierte Bereitstellung eingerichtet hast, siehst du in deinem Konto eine neue Gruppe namens Provision Managers. Sie ist für die automatische Bereitstellung erforderlich und darf daher nicht gelöscht werden. Füge dieser Gruppe keine Benutzer hinzu.

Gruppen hinzufügen

Bevor du eine Gruppe zu 1Password hinzufügst:

- Erstelle einen oder mehrere Tresore, damit die Gruppe Elemente speichern und teilen kann.

- Wenn es Personen in einer Gruppe gibt, die du nicht für 1Password anlegen möchtest (z. B. Verzeichnisdienstkonten), musst du in deinem Identitätsanbieter Filter einrichten, um sie auszuschließen.

Wenn du Gruppen in deinem Identitätsanbieter zuweist, werden die Benutzer in jeder Gruppe für 1Password bereitgestellt. Du kannst Gruppenberechtigungen verwalten, benutzerdefinierte Administratorrollen erstellen und von der Gruppenseite deines Kontos auf 1Password.com aus Gruppen den Tresorzugriff gewähren. Du kannst die Liste der bereitgestellten Gruppen in deinem Konto auch im Abschnitt „Verwaltete Gruppen“ auf der Seite für die automatisierte Benutzerbereitstellung einsehen und aktualisieren.

Wir empfehlen, dass du das Prinzip der geringsten Berechtigung befolgst und nur die Gruppen- und Tresorberechtigungen sowie den Zugriff gewährst, die jede Person für ihre Rolle in der Organisation benötigt.

Wichtig

Okta erstellt nicht automatisch Gruppen, die einer App zugewiesen werden. Mit der Funktion Group Push von Okta kannst du Verzeichnisgruppen für die rollenbasierte Zugriffskontrolle in 1Password übertragen. Nur zugewiesene Benutzer werden mit der Gruppe synchronisiert, die in 1Password angezeigt wird. Erfahre mehr über die automatisierte Bereitstellung mit Okta.

Es kann hilfreich sein, eine Gruppe mit allen deinen 1Password-Benutzern zu erstellen und diese Gruppe zusätzlich zu deinen Funktionsgruppen bereitzustellen. Der Vorteil ist, dass Benutzer mindestens einer Gruppe angehören, sodass ihr 1Password-Konto nicht vorübergehend gesperrt wird, wenn sie für die rollenbasierte Zugriffskontrolle von einer Gruppe in eine andere verschoben werden.

1Password unterstützt keine verschachtelten Gruppen oder Rollenzuweisungen.

Benutzer bereitstellen

Du kannst einzelne Benutzer zum Testen der automatischen Bereitstellung einladen oder sie in Gruppen zusammenfassen, wenn du für die Einführung bereit bist. Bei der automatischen Bereitstellung werden Benutzer automatisch bestätigt – ein Administrator muss sie danach nicht mehr manuell genehmigen.

Wenn du neue Benutzer oder eine neue Gruppe zu 1Password hinzufügst, geschieht Folgendes:

- Sie werden eine Einladungs-E-Mail erhalten.

- Sie befolgen die Schritte zur Anmeldung.

- Die SCIM-Bridge wird neue Benutzer automatisch innerhalb von fünf Minuten bestätigen.

- Sie werden eine weitere E-Mail erhalten, die ihnen mitteilt, dass sie ihr Konto verwenden können.

Falls ein Benutzer mit derselben E-Mail-Adresse bereits in 1Password existiert, wird er nicht zum Konto eingeladen und erhält keine Benachrichtigung über die Einladung. Nur neue Benutzer, die noch kein Konto mit ihrer E-Mail-Adresse haben, erhalten eine Einladungs-E-Mail.

Benutzer verwalten

Vorhandene Teammitglieder verwalten

Wenn du bereits Teammitglieder in deinem 1Password-Konto hast, bevor du mit der Bereitstellung über die SCIM-Bridge beginnst, musst du sie in deinem Identitätsanbieter zu 1Password hinzufügen. Zugewiesene Verzeichnisbenutzer werden anhand der E-Mail-Adresse des Teammitglieds in 1Password abgeglichen und können dann von deinem Identitätsanbieter verwaltet werden.

Benutzerdetails bearbeiten

Wenn du in deinem Verzeichnis Benutzerdaten wie Anzeigenamen oder E-Mail-Adressen änderst, werden die Änderungen mit 1Password synchronisiert.

Erfahre, wie du die E-Mail-Adresse eines Teammitglieds ändern kannst.

Deprovisionierung von Teammitgliedern

Es gibt einige Möglichkeiten, einem verwalteten Teammitglied die Berechtigung zu entziehen:

- Lösche den Benutzer aus deinem Identitätsanbieter.

- Deaktiviere sein Benutzerprofil bei deinem Identitätsanbieter.

- Entferne den Benutzer aus allen Gruppen in deinem Verzeichnis, die 1Password zugewiesen sind (oder lösche die Gruppenzuweisung), und lösche alle expliziten Benutzerzuweisungen.

Sobald ein Benutzer aus dem Berechtigungsbereich entfernt wurde, wird sein 1Password-Konto gesperrt. Wir empfehlen, das Konto vor dem endgültigen Löschen für einen bestimmten Zeitraum (z. B. einen Monat) gesperrt zu lassen, falls du die Daten wiederherstellen musst. Du kannst das 1Password-Konto eines Benutzers erst löschen, nachdem ihm die Berechtigungen entzogen wurden. Erfahre mehr über das Offboarding eines Teammitglieds.

Mehr erfahren

- Automatisiere die Bereitstellung in 1Password Business mit SCIM

- Best Practices zur Sicherung deines 1Password Business-Kontos

War dieser Artikel hilfreich?

Freut mich, das zu hören! Wenn du etwas hinzufügen möchtest, zögere nicht, uns zu kontaktieren.

Tut mir leid, das zu hören. Bitte kontaktiere uns, wenn du uns mehr darüber erzählen möchtest.