Wenn du 1Password Business zum ersten Mal einrichtest, verwenden deine Teammitglieder einen Geheimschlüssel und ein Kontopasswort, um sich bei ihren Konten anzumelden. Mit 1Password „Entsperren mit SSO“ kannst du zulassen, dass sie sich stattdessen mit den Zugangsdaten ihres Identitätsanbieters anmelden.

1Password Business unterstützt zwei Arten von Integrationen mit Identitätsanbietern, und jede hat ihre eigenen Vorteile:

| Automatisierte Bereitstellung mit SCIM | Freischalten mit SSO |

|---|---|

| Automatisierte Bereitstellung, rollenbasierte Zugriffskontrolle und Automatisierung von administrativen Workflows. | Teammitglieder können 1Password mit den Zugangsdaten Ihres Identitätsanbieters über das OpenID Connect (OIDC)-Protokoll entsperren. |

| Verwendet 1Password SCIM Bridge als API-Endpunkt, der mit den 1Password-Servern über ein Verschlüsselungsprotokoll namens Sicheres Remote-Passwort (SRP) kommuniziert. | Verwendet eine direkte API-Integration mit den 1Password-Servern. |

Um diese Integrationen einzurichten, musst du für jede einzelne getrennte Anwendungen in deinem Identitätsanbieter erstellen. Getrennte Anwendungen sind erforderlich, da jede der Integrationen unterschiedliche Funktionen hat

In diesem Artikel erfährst du mehr darüber, wie „Entsperren mit SSO“ funktioniert und welchen Best Practices du bei der Einrichtung für dein Team folgen solltest. Wenn du Nutzer von deinem Identitätsanbieter aus verwalten möchtest, erfahre mehr darüber, wie du Bereitstellung mit SCIM automatisierst.

Grundlagen

Wenn du 1Password mit einem Kontopasswort und einem Geheimschlüssel entsperrst, werden diese beiden Verschlüsselungsfaktoren kombiniert, um die beiden Schlüssel des Zugangsdaten-Bündels (das Authentifizierungsgeheimnis und den Kontoentsperrungsschlüssel) abzuleiten, mit denen du dich bei 1Password anmelden und deine Daten entschlüsseln kannst. Wir nennen dies „Traditionelles Entsperren“.

Im Gegensatz dazu musst du dich, wenn du dich mit SSO bei 1Password anmeldest, zuerst erfolgreich bei deinem Identitätsanbieter authentifizieren. Danach stellen die 1Password-Server das verschlüsselte Zugangsdaten-Bündel für dein Gerät bereit. Dieses Zugangsdaten-Bündel wird auf deinem Gerät mit dem Geräteschlüssel entschlüsselt. Der Geräteschlüssel ist ein starker kryptografischer Schlüssel, eindeutig für jede verknüpfte App oder jeden verknüpften Browser, die bei deinem 1Password-Konto angemeldet sind, der dein Gerät nie verlässt.

Bei beiden Entsperrmethoden verlassen die kryptografischen Schlüssel, die für den Zugriff auf deine 1Password-Daten notwendig sind, niemals deine Geräte.

Anmeldeablauf

Wenn du einem Teamkonto unter Verwendung von „Entsperren mit SSO“ beitrittst, wird die App oder der Browser, die du verwendest, deine erste verknüpften App oder dein erster verknüpfter Browser. Diese App oder dieser Browser generiert lokal die beiden AES-256-GCM-Schlüssel des Zugangsdaten-Bündels direkt und verschlüsselt sie mit dem Geräteschlüssel, einem dritten AES-256-GCM-Schlüssel. Verknüpfte Apps und Browser haben jeweils einen eindeutigen Geräteschlüssel, der dein Zugangsdaten-Bündel verschlüsselt hat und dir die Anmeldung ermöglicht.

Der Anmeldeprozess erfolgt in einem Browser, wodurch dieser Browser zum ersten verknüpften Browser wird. Der Geräteschlüssel wird maskiert im lokalen Browserspeicher gespeichert, wo das Risiko, versehentlich gelöscht zu werden, geringer ist als im Browser-Cache. Wenn der lokale Browserspeicher jedoch gelöscht wird, kann sich das Teammitglied nicht anmelden.

Da der Geräteschlüssel für jede verknüpfte App oder jeden Browser eindeutig ist, ist es bei der Migration auf „Entsperren mit SSO“ von entscheidender Bedeutung sicherzustellen, dass deine Teammitglieder zusätzliche Apps und Browser verknüpfen. Ohne Zugriff auf mindestens eine verknüpfte App oder einen verknüpften Browser können sie sich nicht bei neuen Apps und Browsern anmelden und benötigen einen Administrator, um ihr Konto wiederherzustellen.

Der Verknüpfungsprozess von App und Browser ist entscheidend für die durchgängige Verschlüsselung von 1Password. Sie ermöglicht es 1Password, ein Zugangsdaten-Bündel sicher von deiner vorhandenen verknüpften App oder deinem verknüpften Browser zu einer neuen App oder einem neuen Browser zu übertragen, indem ein symmetrischer Passwort-authentifizierter Schlüsselaustausche (PAKE) namens CPace verwendet wird, der Perfekte Weiterleitung-Geheimhaltung bietet.

Erfahre mehr darüber, wie du Apps und Browser verknüpfst, um mit SSO zu entsperren.

Authentifizierungsablauf

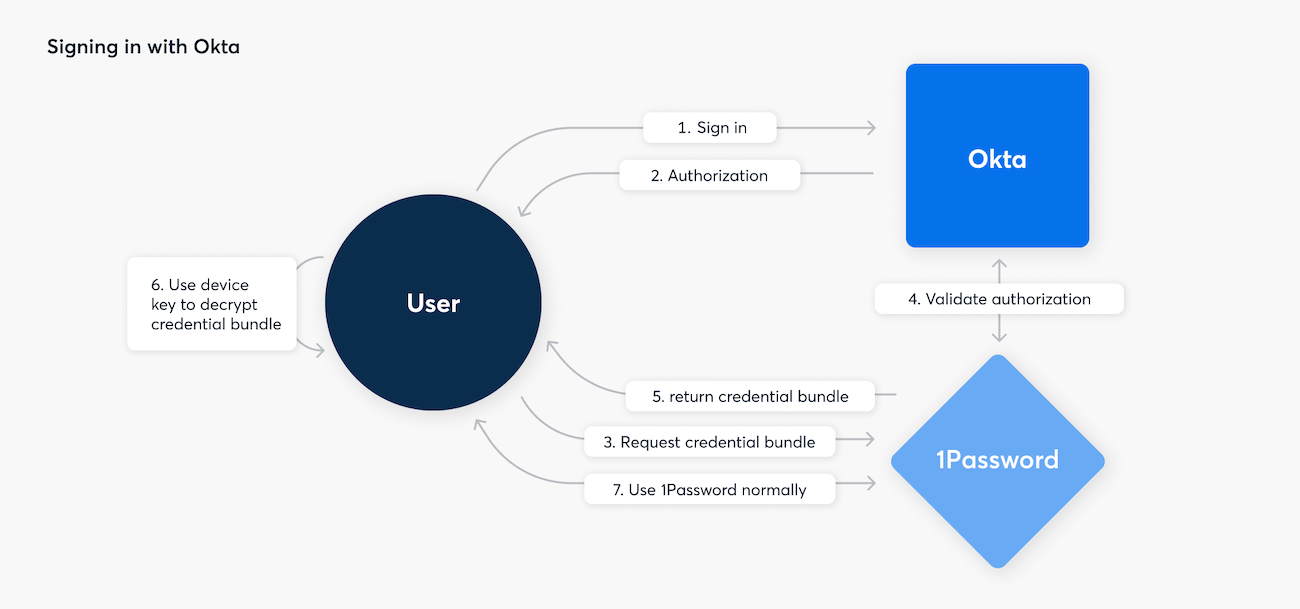

Wenn du dich mit SSO bei 1Password anmeldest, treten die folgenden Schritte auf:

- Du öffnest 1Password und wählst, ob du dich anmelden oder die App entsperren möchtest.

- 1Password leitet den SSO-Authentifizierungsprozess ein, indem es prüft, ob es eine vorhandene SSO-Autorisierung mit dem Standardbrowser gibt.

- Wenn eine Autorisierung vorliegt, fährt 1Password mit dem nächsten Schritt fort. Wenn keine Autorisierung vorliegt, wirst du aufgefordert, dich bei deinem Identitätsanbieter anzumelden.

- Nachdem die Autorisierung erteilt wurde, bestätigen die 1Password-Server dies und stellen der 1Password-App das verschlüsselte Zugangsdaten-Bündel zur Verfügung.

- Die 1Password-App entschlüsselt das Zugangsdaten-Bündel mit ihrem Geräteschlüssel.

- Die 1Password-App entschlüsselt lokal zwischengespeicherte Daten mit dem Kontoentsperrung-Schlüssel und leitet dann die Authentifizierung bei den 1Password-Servern unter Verwendung des Authentifizierungsgeheimnisses über das SRP-Protokoll ein.

- 1Password ist entsperrt und einsatzbereit.

Mit OIDC und dem Nachweisschlüssel für Code-Austausch (PKCE) stellt 1Password sicher, dass das Zugriffstoken nur von dem Client eingelöst werden kann, der es angefordert hat. Die 1Password-Server warten dann auf eine Ja- oder Nein-Antwort vom SSO-Anbieter und es ist keine weitere Authentifizierung erforderlich. Das bedeutet, du kannst kontrollierst, welche Richtlinien für bedingten Zugriff ein Teammitglied erfüllen muss, um eine Autorisierung zu erhalten.

Migrationsablauf

Wenn dein Team bereits 1Password verwendet und du zu „Entsperren mit SSO“ wechselst, durchläuft jedes Teammitglied, das für „Entsperren mit SSO“ vorgesehen ist, einen kryptografischen Schlüsselaustausch. Dadurch wird das Zugangsdaten-Bündel, das auf ihrem Geheimschlüssel und Kontopasswort basiert, durch ein Paket ersetzt, das von der 1Password-App generiert und mit dem Geräteschlüssel der ersten verknüpften App oder des ersten verknüpften Browsers verschlüsselt wird.

Nachdem sie zu „Entsperren mit SSO“ migriert sind, müssen alle anderen Geräte, mit denen sie sich zuvor bei ihrem 1Password-Konto angemeldet haben, als verknüpfte Apps oder Browser eingerichtet werden, indem sie sich mit SSO authentifizieren. Sie erhalten einen Code von ihrer ersten verknüpften App oder ihrem ersten verknüpften Browser, verwenden diesen, um die neue App zu genehmigen und so weiter.

Risikoüberlegungen

Entsperren mit SSO und das Standard-Entsperrmodell von 1Password haben unterschiedliche Sicherheitseigenschaften für Endnutzergeräte, die du in Betracht ziehen solltest. Keine der beiden Optionen ist als solche sicherer als die andere, aber jede hat unterschiedliche Vorteile. Erfahre mehr über 1Password „Entsperren mit SSO-Sicherheit. Eine ausführlichere Beschreibung findest du auf den Seiten 42-48 des Whitepapers zur 1Password-Sicherheit .

Planung deiner Einführung

Wenn du „Entsperren mit SSO“ in deinem Team einführst, bereite einige Kommunikationsstrategien vor, um sie über die bevorstehenden Änderungen zu informieren. Du solltest es auch schrittweise einführen, um sicherzustellen, dass die Nutzer informiert sind und dein IT-Team bereit ist, mögliche Supportanfragen zu bearbeiten. Bevor du anfängst, erfahre im Folgendes mehr darüber, worauf du sonst noch achten solltest.

Besitzerkonten lassen sich mit SSO nicht entsperren

In einem 1Password Business-Konto verwenden Personen in der Eigentümergruppe immer die traditionelle Entsperrung. Eigentümerkonten können nicht für das Entsperren mit SSO vorgesehen werden, da bei einem Verlust des Zugriffs auch die Tresore und Elemente im Konto verloren gehen können, wenn niemand da ist, um sie wiederherzustellen. Das ist auch hilfreich, wenn ein Identitätsanbieter ausfällt und die Anmeldung mit SSO verhindert. Eigentümer können sich bei 1Password anmelden und bestimmte Gruppen oder das gesamte Team von „Entsperren mit SSO“ ausschließen, wodurch sie wieder zum traditionelle Entsperren wechseln, damit sie Zugriff auf 1Password erhalten.

Ähnlich verhält es sich, wenn du 1Password mit deinem Identitätsanbieter für die automatisierte SCIM-Bereitstellung integrierst: Die 1Password-Server bieten einen Schutzmechanismus, um zu verhindern, dass ein böswilliger Administrator des Identitätsanbieters oder eine fehlerhafte 1Password-SCIM-Bridge dein Unternehmen vollständig aus deinem 1Password-Tenant aussperrt. Das letzte verbleibende Eigentümerkonto kann Nutzer-Zugriffsrechte nicht über SCIM entziehen.

Eigentümerkonten können in einem 1Password-Konto als Super-Admins betrachtet werden und dienen im Kontext von Entsperren mit SSO und automatisierter Bereitstellung als Notfallzugriff. Sie müssen ordnungsgemäß eingerichtet und geschützt werden.

Read More

Erfahre mehr über die Best Practices zur Sicherung deines 1Password Business-Kontos.

Interaktionen zwischen SCIM und SSO

Wenn du „Entsperren mit SSO“ einschaltest, kannst du entscheiden, wer sich anmelden und mit SSO entsperren kann. Die von dir gewählte Richtlinie bestimmt, wie sich neue Nutzer anmelden, zum Beispiel.:

- Alle oder Alle außer: Gäste: Alle Nutzer in der Teammitgliedergruppe (die Standardgruppe für neue Nutzer) entsperren mit SSO.

- Nur von dir ausgewählte Gruppen: Automatisierte Bereitstellung ist erforderlich, um neue Nutzer für SSO zu erfassen, bevor sie sich registrieren. Jeder Identitätsanbieter bearbeitet das Gruppenmanagement unterschiedlich, danke also daran, wenn du deine Bereitstellung planst. Änderungen an der Gruppenmitgliedschaft können nicht gleichzeitig mit der Aktivierung des Nutzerkontos erfolgen.

Wenn Nutzer nicht zu einer Gruppe gehören, die mit SSO entsperrt, verwenden sie einen Geheimschlüssel und ein Kontopasswort, um sich anzumelden. Um ihnen „Entsperren mit SSO“ zu ermöglichen, verschiebe sie in eine der ausgewählten Gruppen für SSO oder füge ihre Gruppe den ausgewählten Gruppen hinzu. Dann richten sie ihre erste verknüpfte App oder verknüpften Browser ein, wenn sie sich das nächste Mal anmelden.

Wenn du „Entsperren mit SSO“ zusammen mit automatisierter Nutzerbereitstellung verwendest, stelle sicher, dass die Attributzuordnungen zwischen deiner Bereitstellungsanwendung und deiner SSO-Anwendung bei deinem Identitätsanbieter übereinstimmen. Wenn du beispielsweise deinen Identitätsanbieter konfiguriert hast, um ein bestimmtes Attribut für Nutzer-E-Mail-Adressen in 1Password zu senden, stelle sicher, dass deine OIDC-Anwendung dieses Attribut erfolgreich als OIDC-Anspruch sendet. Du kannst mehr über die Attributzuordnung in der Einrichtungsdokumentation für deinen Identitätsanbieter erfahren.

Ausführung deiner Einführung

Wenn du die Bereitstellung von „Entsperren mit SSO“ für dein Team planst, solltest du ein oder zwei Gruppen in Betracht ziehen, von denen die neue Entsperrmethode getestet wird, bevor du sie in deinem gesamten Unternehmen einführst. Dies können deine IT-Abteilung, Entwickler und andere Nutzer sein, die technisch versierter sind. Du kannst sogar eine angepasste Gruppe für dieses Projekt erstellen.

Wenn du die Integration zum ersten Mal einrichtest, teste sie selbst und stelle sicher, dass dein IT Supportteam die Änderungen versteht, die du am Konto vornimmst, damit sie dir bei Bedarf helfen können. Erweitere dann „Entsperren mit SSO“ auf eine ganze Gruppe für weiteres Testen.

Sammle in einem Zeitraum von ein bis zwei Wochen Feedback zu ihren Erfahrungen. Wenn alles gut läuft, erteile anderen Gruppen Zugriff und fahre fort, bis alle Gruppen erfolgreich migriert wurden. Im weiteren Verlauf, musst du möglicherweise spezielle Einstellungen anpassen, wie beispielsweise Richtlinien für bedingten Zugriff in Microsoft Entra ID, die Nutzeranmeldungen möglicherweise nur aus unterschiedlichen Umgebungen oder Standorten zulassen.

Wenn du Hunderte oder Tausende von Nutzern hast, führe „Entsperren mit SSO“ langsam ein, um sicherzustellen, dass dein IT Supportteam mit allen Fragen und Problemen Schritt halten kann, die auf dem Weg auftreten. Deine Mitarbeitenden sind es gewohnt, 1Password mit ihrem Kontopasswort zu entsperren, daher wird diese neue Gewohnheit etwas Anpassung erfordern und es werden einige Fragen aufkommen. Das Gute daran ist, dass sie sich jetzt ein Passwort weniger merken müssen.

Tipp

Wenn du bereit bist, erfahre mehr darüber, wie du Entsperren mit SSO einrichtest.

Mehr erfahren

War dieser Artikel hilfreich?

Freut mich, das zu hören! Wenn du etwas hinzufügen möchtest, zögere nicht, uns zu kontaktieren.

Tut mir leid, das zu hören. Bitte kontaktiere uns, wenn du uns mehr darüber erzählen möchtest.